فهرست مطالب

خدمات امنیت شبکه در سیستمهای کنترل صنعتی (Industrial Control Systems – ICS) یک حوزه بسیار حساس و حیاتی است که با ترکیب فناوریهای اطلاعات (IT) و عملیات فناوری (OT) به منظور کنترل و نظارت بر فرآیندهای صنعتی سروکار دارد. ICS شامل زیرساختهای حیاتی مانند شبکههای برق، پالایشگاهها، کارخانههای تولیدی، و سایر سامانههای صنعتی است. با توجه به افزایش پیچیدگی و تعداد تهدیدات سایبری، ایمنسازی این سیستمها از اهمیت بالایی برخوردار است.

امنیت سایبری در محیطهای OT (فناوری عملیاتی) به دلیل حساسیت و نقش حیاتی این سیستمها در صنایع زیرساختی مانند انرژی، تولید، حمل و نقل، و کنترل صنعتی، چالشها و الزامات خاصی دارد. در محیطهای OT، امنیت سایبری بهمعنای حفاظت از تجهیزات فیزیکی و کنترلهای عملیاتی است که وظایف حساس و حیاتی را انجام میدهند. در ادامه، به بررسی امنیت سایبری در این محیطها میپردازیم:

ics چیست؟

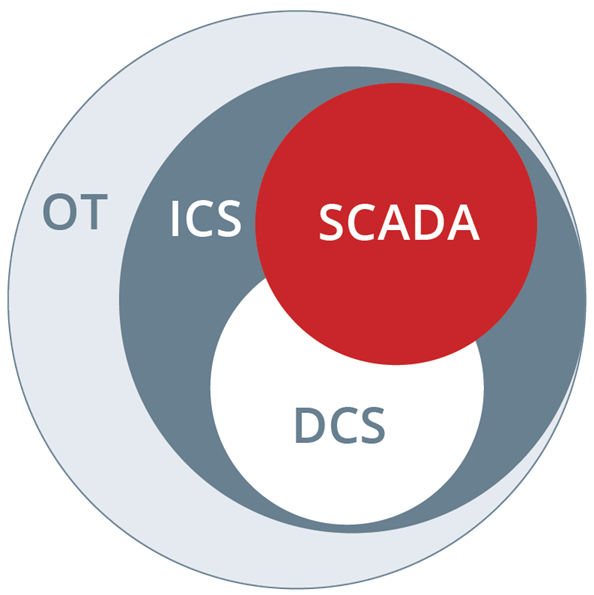

ICS یا Industrial Control Systems به سیستمهای کنترلی صنعتی اشاره دارد که برای مدیریت و کنترل فرآیندهای صنعتی در بخشهایی مانند تولید، انرژی، آب و فاضلاب، و حملونقل استفاده میشوند. این سیستمها شامل مجموعهای از فناوریها مانند PLC (کنترلکنندههای منطقی برنامهپذیر)، SCADA (نظارت، کنترل و جمعآوری دادهها)، و DCS (سیستمهای کنترل توزیعشده) هستند که برای اتوماسیون و نظارت بر تجهیزات صنعتی طراحی شدهاند. ICS در امنیت شبکه اهمیت ویژهای دارد، زیرا این سیستمها اغلب به زیرساختهای حیاتی متصل هستند و نقض امنیتی در آنها میتواند پیامدهای جدی مانند اختلال در خدمات عمومی، خسارات مالی یا حتی خطرات جانی به دنبال داشته باشد. در سالهای اخیر، با افزایش اتصال ICS به شبکههای اینترنتی، تهدیدات سایبری مانند بدافزارها و حملات هدفمند به این سیستمها رشد چشمگیری داشته است.

برای حفاظت از ICS در برابر تهدیدات سایبری، پیادهسازی اقدامات امنیتی خاص ضروری است. این اقدامات شامل جداسازی شبکه (Network Segmentation)، استفاده از فایروالهای صنعتی، رمزنگاری ارتباطات، و پایش مداوم ترافیک شبکه برای شناسایی فعالیتهای مشکوک است. همچنین، بهروزرسانی منظم نرمافزارها و سیستمهای ICS و آموزش کارکنان برای جلوگیری از خطاهای انسانی نقش مهمی در تقویت امنیت دارند. از آنجا که ICS اغلب با تجهیزات قدیمی کار میکند که ممکن است فاقد ویژگیهای امنیتی مدرن باشند، چالشهای منحصربهفردی در تأمین امنیت آنها وجود دارد. استانداردهایی مانند IEC 62443 برای ارائه چارچوبی جهت ایمنسازی ICS توسعه یافتهاند تا سازمانها بتوانند ریسکهای سایبری را به حداقل برسانند و از زیرساختهای حیاتی خود محافظت کنند.

سیستم های کنترل صنعتی چیست؟

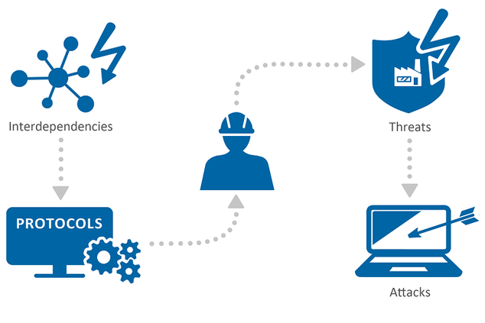

در این نوشته به اهمیت امنیت شبکه و کنترل صنعتی ICS پرداخته شده است. تعارف کنترل صنعتی، اجزای سیستم کنترل صنعتی و عوامل حمله به این سیستم ها انجام شده است.سیستم های کنترل صنعتی وظیفه هدایت و کنترل فرآیندهای فیزیکی را عهده دار هستند متشکل ازمجموعه ایی از حسگرها، عملگرها و واحدهای پردازش داده مانند کنترل کننده هایی با قابلیت برنامه ریزی هستند که شبکه های ارتباطی آن را به مراکز اصلی مرتبط می سازد.

سیستم کنترل صنعتی

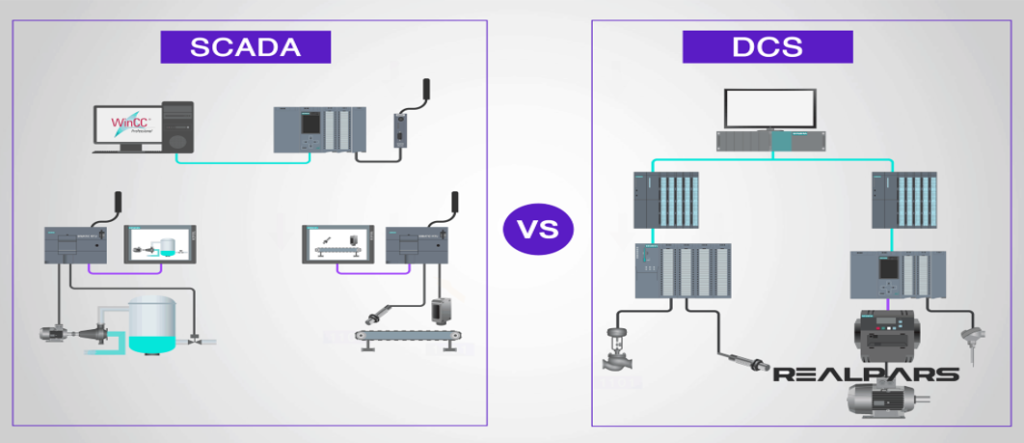

سیستم کنترل صنعتی (ICS) یک اصطلاح چتر است که شامل SCADA و DCS می شود. یک شبکه ICS می تواند بسیاری از زیرساخت ها و سیستم های مواد خام را نظارت کند. برای مثال، تسمه نقاله در عملیات معدن مصرف برق در شبکه برق فشار شیر در تاسیسات گاز طبیعی.

شبکه های ICS ماموریتی حیاتی هستند و نیاز به دسترسی فوری و بالا دارند. از بسیاری جهات، این تاکید نشان دهنده تفاوت اصلی بین سیستم های IT و OT/ICS است. برای فناوری اطلاعات، امنیت از اولویت بالایی برخوردار است که توسط سه گانه محرمانه، یکپارچگی و در دسترس بودن (CIA) حفظ می شود. در شبکههای OT/ICS، هم یکپارچگی و هم محرمانه بودن در رتبه دوم پس از در دسترس بودن قرار دارند.

اجزای سیستم های کنترل صنعتی

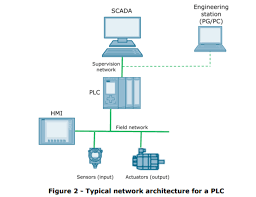

PLC : کنترل کننده های منطقی برنامه پذیر از قسمت ورودی خود اطلاعات فرآیند رادریافت و آنها را طبق برنامه ایی که در حافظه اش ذخیره شده پردازش کرده و نتیجه عملیات را از قسمت خروجی به صورت دستورها و فرامین کنترلی به گیرنده و اجرا کننده های فرمان ارسال می نماید.

DSC یا Systems, distributed control systems سامانه کنترل DCSمتشکل از چندین PLCو تجهیزات فیلد از جمله حسگر و شیرها و غیره می باشد.که این تجهیزات از طریق شبکه های صنعتی با هم در ارتباط می باشند.

SCADA نوع دیگری از سامانه های کنترل صنعتی است که نسبت به DCSپا را فراتر گذاشته و در یکمقیاس بزرگتر مورد استفاده قرار می گیرد. در واقع این سامانه نه تنها بخش های کنترل و ارتباطات شبکه ای را سطح کنترل و فیلد پوشش می دهد بلکه دارای سطوح کنترل و پایش فرآیندهای صنعتی از راه دور به مسافت چند کیلومتری و در برخی موارد چند صد کیلومتری می باشد.

کنترل نظارت و اکتساب داده (SCADA)

کنترل نظارت و اکتساب داده (SCADA) یک معماری سیستمی برای مدیریت فرآیندهای بزرگ و پیچیده است. سیستمهای SCADA معمولاً در ارائهدهندگان خدمات مانند گاز طبیعی و انتقال برق یافت میشوند، جایی که عملکردهای کنترلی در یک منطقه جغرافیایی بزرگ توزیع میشوند. سیستم های اسکادا از سه جزء اصلی تشکیل شده است.

یک مرکز فرماندهی مرکزی شامل تمام سرورهایی است که نرم افزار SCADA را اجرا می کنند

سیستم های کنترل محلی متعدد و از راه دور به طور مستقیم تجهیزات فرآیند را کنترل و خودکار می کنند.

سیستم های ارتباطی سرورها را در مرکز فرماندهی مرکزی به مکان های راه دور متصل می کنند

هدف اصلی SCADA جمعآوری داده است: شبکهها از چندین واحد پایانه راه دور (RTU) تشکیل شدهاند که برای جمعآوری دادهها در مرکز فرماندهی مرکزی استفاده میشوند، جایی که میتوان از آنها برای تصمیمگیری در سطح بالا استفاده کرد.

چالشهای امنیتی در ICS

تکنولوژیهای قدیمی: بسیاری از سیستمهای کنترل صنعتی از تکنولوژیهای قدیمی استفاده میکنند که با استانداردهای مدرن امنیت سازگار نیستند.

عدم یکپارچگی سیستمهای IT و OT: در بسیاری از سازمانها، ارتباطات ضعیفی بین بخشهای IT و OT وجود دارد که میتواند باعث ایجاد شکافهای امنیتی شود.

وابستگی به تجهیزات فیزیکی: سیستمهای ICS به دلیل تعامل با دستگاهها و ماشینهای فیزیکی، به روشهای حفاظتی بیشتری مانند کنترلهای محیطی و فیزیکی نیاز دارند.

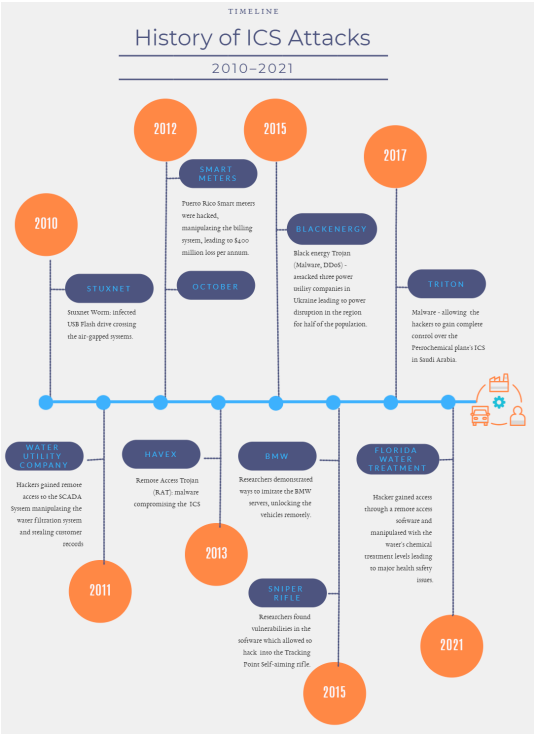

حمله به سیستم های کنترل صنعتی

سیستمهای کنترل صنعتی در همه جا یافت میشوند،از ماشینهای خودکاری که کالاها را تولید میکنند تا سیستم خنککننده ساختمانهای اداری.برای رقابت در اقتصاد مبتنی بر بازار امروز، کسبوکارها و سازمانها سیستمهای کنترل کارآمدی را انتخاب میکنند که میتوانند به طور خودکار فرآیندها را مدیریت کنند. ICS را میتوان در کارخانههای تولید، پردازش و حتی نیروگاهها یافت – که نقشی حیاتی در اداره یک کشور دارند. از سوی دیگر، افزایش بهره وری که ICS معرفی می کند نیز مشکلات جدیدی را در زمینه امنیت ایجاد می کند. در واقع، بازیگران تهدید با حمله به چنین شرکتهایی سود زیادی دارند. حمله موفقیت آمیز به ICS تأثیر جدی بر هر سازمانی دارد. برخی از این اثرات شامل خاموش شدن عملیات، تجهیزات آسیب دیده، زیان مالی، سرقت مالکیت معنوی و خطرات قابل توجه سلامتی و ایمنی است.

انگیزه ی حمله به سیستم های کنترل صنعتی چیست؟

عوامل تهدید انگیزه های متفاوتی در انتخاب یک شرکت برای هدف دارند. هنگام انجام حملات، این عوامل تهدید اغلب با انگیزه منافع مالی، دلایل سیاسی یا حتی یک هدف نظامی هستند. حملات ممکن است با حمایت دولتی یا از طرف رقبا، خودی ها با هدفی مخرب و حتی هکتیویست ها انجام شود.

یکی از اولین نمونه های حمله ICS در سال 2005 اتفاق افتاد، زمانی که 13 کارخانه خودروسازی دایملر کریستلر ایالات متحده برای نزدیک به یک ساعت آفلاین شدند. علت اصلی آلودگی کرم Zotob PnP بود که از یک سرویس Plug and Play ویندوز سوء استفاده می کرد. کل خرابی منجر به عقب افتادگی تولید شده است که هزاران دلار برای شرکت هزینه دارد. در حالی که این حمله به یک فرد یا یک گروه مجرم سایبری مرتبط نبود. ممکن است مجرمان سایبری توسط رقبای استخدام شوند که از آسیب های ناشی از حمله سود زیادی کسب می کنند.

هر ساله، آسیبپذیریها توسط شرکت MITER کشف و در شناسه آسیبپذیریها و مواجهههای مشترک (CVE) ثبت میشوند. جزئیات هر آسیبپذیری ثبت میشود و متخصصان همچنین نحوه کاهش آنها را در شناسه CVE خود درج میکنند. آسیبپذیریهایی که میتوانند بر محیطهای سیستم کنترل صنعتی (ICS) تأثیر بگذارند. از طریق مشاورههایی توسط تیم واکنش اضطراری سایبری سیستمهای کنترل صنعتی (ICS-CERT) برای عموم شناسایی میشوند.

انگیزه ی حمله به سیستم های کنترل صنعتی چیست؟

سیستم های مهندسی: PLC (کنترل کننده های منطقی قابل برنامه ریزی)، RTU (واحد ترمینال های راه دور). رله های کنترل حفاظت، HMI های تعبیه شده (واسط های ماشین انسانی)، SIS (سیستم های ابزار ایمنی)، DCS (سیستم های کنترل توزیع شده). شیر برقی، متر، ارتباطات فیلد باس ، سنسورها و محرک ها. این دستگاهها و سیستمهای مهندسی زیرساختهای حیاتی را که ما به آن تکیه میکنیم، برای دههها در محیطهای مهندسی خود به کار میگیرند. اتصال مدرن به ICS منجر به افزایش دسترسی به داده ها در محیط های سنتی IT (فناوری اطلاعات)، OT (فناوری عملیاتی) و چندین مزیت شده است که در اینجا می بینیم:

با این حال، فعال کردن اتصال به محیطهای مهندسی که در ابتدا برای عملکرد مجزا و با اعتماد ذاتی در داخل شبکههای خود طراحی شده بودند.باعث میشود که این محیطها اکنون در معرض دید قرار گیرند. افزایش هدفگیری سیستمهای کنترلی از طریق حملات سایبری تأثیرگذار در ماههای اخیر منجر به ایجاد سطح حمله به طور گستردهتر و آسیبپذیرتر در برابر حملات سایبری شده است. این حملات توسط کشورهای متخاصم،اجیر و سرکش ایجاد و مستقر می شوند که ابزار و انگیزه ای برای ایجاد اختلال در عملیات و ایجاد اثرات ایمنی دارند. خبر خوب – دفاع امنیت سایبری ICS/OT کاملاً قابل انجام است – با یک تیم خدمات شبکه های کامپیوتری و رویکرد مؤثر برای مدیریت ریسک!

تلفن تماس جهت دریافت خدمات پشتیبانی از کارشناسان شبکه آیریک

021-91009908

چطور امنیت ICS را بهبود دهیم؟

بهبود امنیت سیستمهای کنترل صنعتی (ICS) به دلیل حساسیت بالای این زیرساختها، نیازمند رویکردهای چندلایه و متنوعی است. در این بخش، به تشریح راهکارها و استراتژیهایی برای بهبود امنیت ICS میپردازیم که میتوانند به کاهش ریسکهای ناشی از حملات سایبری و حفاظت از این سیستمها کمک کنند.

1. جداسازی و تفکیک شبکه (Network Segmentation)

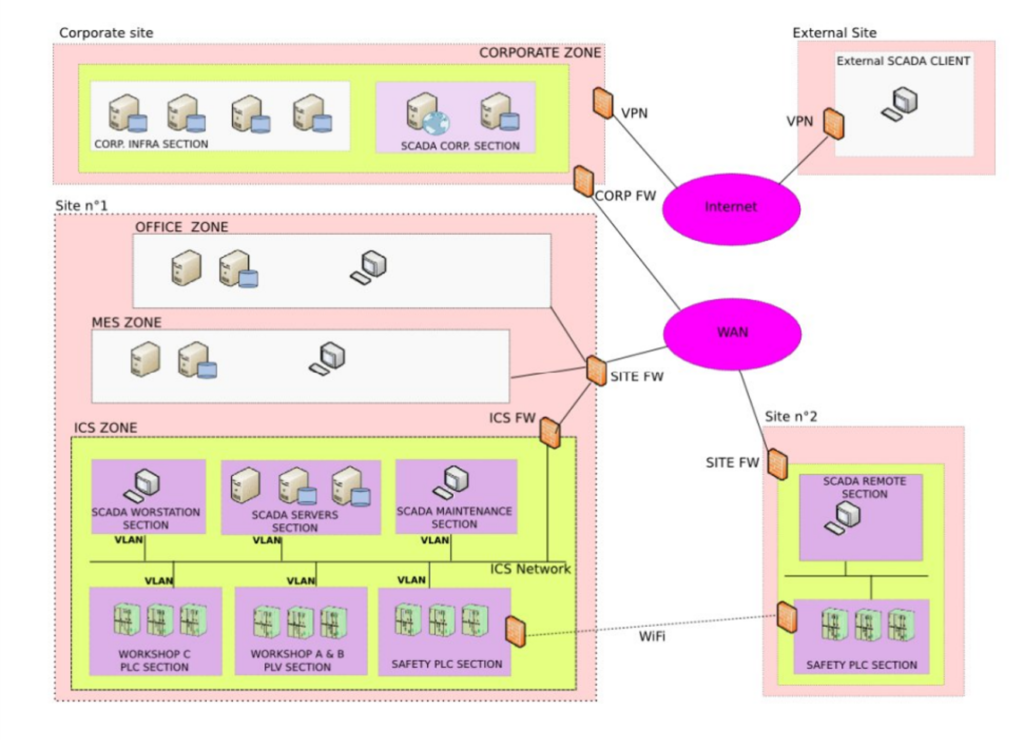

- تفکیک شبکههای IT و OT: شبکههای IT (فناوری اطلاعات) و OT (فناوری عملیاتی) باید به صورت کامل از یکدیگر جدا شوند تا در صورت وقوع یک حمله سایبری در شبکه IT، تأثیری بر سیستمهای OT نداشته باشد. این جداسازی از طریق ایجاد VLANها (شبکههای محلی مجازی) و استفاده از فایروالهای صنعتی امکانپذیر است.

- تقسیم شبکههای OT به نواحی مختلف: شبکههای OT نیز باید بر اساس نوع عملکرد و حساسیت تجهیزات به چندین بخش جداگانه تقسیم شوند تا اگر یک بخش مورد حمله قرار گرفت، سایر بخشها تحت تأثیر قرار نگیرند.

2. کنترل دسترسی (Access Control)

- احراز هویت قوی: استفاده از سیستمهای احراز هویت چندعاملی (Multi-Factor Authentication – MFA) برای اطمینان از دسترسی مجاز به شبکههای ICS ضروری است. این اقدام دسترسی افراد غیرمجاز را به شبکههای حساس محدود میکند.

- اصول دسترسی کمترین مجوز (Least Privilege): هر کاربر یا دستگاه باید تنها به دادهها و سیستمهایی دسترسی داشته باشد که برای انجام وظایفش لازم است. این کار به محدودسازی آسیبهای ناشی از نفوذ احتمالی کمک میکند.

- تعیین خطمشیهای دقیق دسترسی از راه دور: هرگونه دسترسی از راه دور به سیستمهای کنترل صنعتی باید با محدودیتها و پروتکلهای امنیتی دقیق کنترل شود. دسترسی ریموت باید تنها از طریق VPNهای امن و پس از تأییدهای چندمرحلهای مجاز باشد.

3. نظارت و مانیتورینگ (Monitoring and Detection)

- نصب سیستمهای تشخیص نفوذ (IDS/IPS): سیستمهای تشخیص و جلوگیری از نفوذ برای شناسایی فعالیتهای مشکوک در شبکههای ICS بسیار حیاتی هستند. این سیستمها میتوانند بهصورت پیوسته ترافیک شبکه را مانیتور کرده و در صورت شناسایی تهدیدات بهموقع واکنش نشان دهند.

- نظارت بر رفتار غیرعادی: استفاده از فناوریهای تحلیل رفتاری (Behavioral Analytics) میتواند به شناسایی رفتارهای غیرعادی در شبکه کمک کند. هرگونه انحراف از الگوهای عادی عملکرد سیستمها میتواند نشانهای از وجود حملات سایبری باشد.

- کنترل زمان واقعی (Real-Time Monitoring): در ICS، مانیتورینگ زمان واقعی بسیار مهم است، چرا که هرگونه تأخیر در تشخیص تهدید میتواند به فاجعههای فیزیکی منجر شود.

4. پیادهسازی سیاستهای امنیتی (Security Policies)

- تدوین سیاستهای امنیتی شفاف: سازمانها باید سیاستهای امنیتی کاملی برای مدیریت ریسکهای مرتبط با ICS تدوین کنند. این سیاستها باید شامل مواردی مانند نحوه بروزرسانی سیستمها، مدیریت دسترسی، و اقدامات در صورت بروز حادثه باشند.

- آموزش مداوم پرسنل: پرسنل در شبکههای ICS باید بهطور مداوم در مورد تهدیدات جدید و راهکارهای مقابله با آنها آموزش ببینند. این آموزشها باید شامل شناسایی رفتارهای مشکوک، بهترین شیوههای امنیتی، و واکنش در مواقع بحرانی باشد.

5. بروزرسانی و پچ کردن سیستمها (Patching and Updating)

- بروزرسانی مداوم نرمافزارها: بسیاری از سیستمهای کنترل صنعتی از نرمافزارهای قدیمی استفاده میکنند که دارای آسیبپذیریهای امنیتی هستند. بهروزرسانی و نصب پچهای امنیتی میتواند بسیاری از این آسیبپذیریها را رفع کند.

- مدیریت چرخه بروزرسانی: به دلیل حساسیت بالای سیستمهای OT و نیاز به کار مداوم آنها، باید یک برنامه مدون برای بروزرسانی تجهیزات به نحوی طراحی شود که حداقل اختلال در عملکرد سیستم ایجاد کند. ایجاد فازهای مختلف برای بروزرسانی بخشهای مختلف سیستم میتواند یکی از روشهای موثر باشد.

6. استفاده از فایروالهای صنعتی (Industrial Firewalls)

- فایروالهای مناسب برای OT: فایروالهای مخصوص سیستمهای صنعتی با ویژگیهای پیشرفتهای مانند تفکیک ترافیک و جلوگیری از حملات سایبری باید بهکار گرفته شوند. این فایروالها باید بتوانند پروتکلهای صنعتی خاص مانند Modbus، DNP3 و Profibus را پشتیبانی و مانیتور کنند.

- فیلترینگ ترافیک: فایروالهای صنعتی باید به گونهای پیکربندی شوند که تنها ترافیک مجاز اجازه عبور داشته باشد. هرگونه ترافیک مشکوک یا ناخواسته باید بلافاصله مسدود شود.

7. مدیریت سیستمهای قدیمی (Legacy Systems)

- جداسازی سیستمهای قدیمی: اگر برخی از سیستمهای کنترل صنعتی قدیمی و بهروز نشده باشند، باید آنها را از شبکه اصلی جدا کرد و به یک شبکه ایزوله منتقل نمود تا در صورت بروز مشکل، آسیب به سایر سیستمها سرایت نکند.

- استفاده از فایروالها و کنترلرهای امنیتی: در سیستمهای قدیمی که امکان بروزرسانی ندارند، میتوان از تجهیزات امنیتی مانند فایروالهای لایهای و کنترلرهای امنیتی بهعنوان راهکار موقت برای محافظت استفاده کرد.

8. ارزیابی و مدیریت ریسک (Risk Assessment and Management)

- ارزیابی ریسکهای امنیتی: ارزیابی دورهای ریسکهای موجود در شبکههای ICS به منظور شناسایی نقاط ضعف و آسیبپذیریهای بالقوه باید انجام شود. این ارزیابیها میتواند شامل آزمونهای نفوذ، تحلیل آسیبپذیریها و بررسی تهدیدات جدید باشد.

- مدیریت مستمر ریسک: پس از ارزیابی ریسک، باید برنامههای مدیریت ریسک برای کاهش یا رفع این ریسکها تدوین شوند. این برنامهها میتوانند شامل اقدامات اصلاحی، بروزرسانی سیاستهای امنیتی و یا آموزش پرسنل باشند.

9. استفاده از استانداردهای امنیتی بینالمللی

- ISA/IEC 62443: این استاندارد بینالمللی برای ایمنسازی سیستمهای کنترل صنعتی طراحی شده است و یک چارچوب جامع برای مدیریت امنیت و ارزیابی ریسک ارائه میدهد.

- NIST SP 800-82: این استاندارد نیز بهصورت خاص برای امنیت سیستمهای کنترل صنعتی تهیه شده و راهنماییهایی برای ایمنسازی شبکههای ICS ارائه میدهد.

- NERC CIP: استانداردهای NERC CIP برای حفاظت از سیستمهای برق و سایر زیرساختهای حیاتی تدوین شده است و به سازمانها کمک میکند تا تهدیدات سایبری را بهخوبی مدیریت کنند.

10. پاسخ به حوادث و بازیابی (Incident Response and Recovery)

- برنامههای پاسخ به حوادث (Incident Response Plans): تهیه یک برنامه جامع برای پاسخ به حوادث سایبری که شامل دستورالعملهای واضح برای شناسایی، ارزیابی و مقابله با تهدیدات باشد، از اهمیت زیادی برخوردار است. این برنامه باید شامل دستورالعملهایی برای اطلاعرسانی به مقامات مسئول، قطع ارتباطات مخرب و بازگردانی سیستمها باشد.

- تمرینهای شبیهسازی حادثه: اجرای دورهای تمرینهای شبیهسازی حملات سایبری به کارکنان کمک میکند تا آمادگی لازم را در مواجهه با تهدیدات واقعی داشته باشند.

اهداف واکنش به حادثه ICS

انطباق مراحل سنتی واکنش به حادثه برای مناسب با محیطهای مهندسی است که ایمنی را در هر مرحله در اولویت قرار میدهند. این شامل یک طرح ویژه واکنش به حادثه ICS با چندین تیم فراتر از یک واکنش سنتی به حادثه است. این ها ممکن است شامل اپراتورهای مهندسی، فروشندگان پشتیبانی سیستم کنترل خارجی، سازمانهای دولتی، تیمهای ایمنی فیزیکی، تیمهای امنیت فیزیکی و غیره با دستورالعملهای مالک/اپراتور تأسیسات و فرآیندهای مهندسی باشد.

اهداف اصلی از تعامل واکنش به حادثه خاص ICS:

این یکی از مهمترین لایه ها برای فرآیند طراحی شبکه است، به خصوص اگر شبکه ای را برای یک محیط بزرگ و در مقیاس سازمانی طراحی می کنید. مکان تجهیزات بر کیفیت خدمات شما تأثیر می گذارد.

آمادهسازی :

دارای نقشها و مسئولیتهای کاملاً تعریفشده، به خوبی ارتباط داده شده. مدافعان امنیتی ویژه ICS آموزشدیده که مهندسی را میشناسند و میتوانند رویدادهای سایبری مرتبط با سیستمهای کنترل را بررسی کنند. یک موقعیت قابل دفاع سایبری باید بخشی از یک طرح واکنش به حادثه ویژه ICS باشد که به خوبی آزمایش شده و مرتباً به روز می شود.

شناسایی و شناسایی تهدید:

در اینجا، هدف، رویت شبکه ویژه ICS و شناسایی تهدید بر اساس مصرف و به کارگیری اطلاعات تهدید خاص بخش است.

ICS Incident Response Evidence Acquisition :

در این مرحله، هدف دستیابی به توانایی مبارزه از طریق حمله با حفظ ایمنی و به دست آوردن شواهد کلیدی برای تجزیه و تحلیل پزشکی قانونی معنی دار و به موقع است.

ICS Time Critical Analysis :

در این زمینه، ما می خواهیم به مبارزه از طریق حملات، حفظ ایمنی و در عین حال انجام تجزیه و تحلیل بحرانی زمان ادامه دهیم. (محدود کردن و ریشه کنی IT سنتی ممکن است آسیب بیشتری به ICS وارد کند تا خود تهدیدها.)

ICS Incident Response Containment :

تمرکز بر حفظ عملیات از طریق تغییرات منطقی یا فیزیکی در محیط کنترل برای کاهش بیشتر ایمنی و اثرات سیستم کنترل است. تیمهای امنیت ICS، مهندسان و اپراتورها از طریق حمله میجنگند و شواهد و اینتل میتوانند برای گزارشدهی، انطباق، قانونی و غیره به اشتراک گذاشته شوند.

ریشهکنی و بازیابی :

تهدید(ها) را در شرایطی که طبق مهندسی ایمن است از محیط(ها) حذف کنید. بازگرداندن سیستم های مهندسی به حالت عملیاتی عادی، تولید کامل عملیات مهندسی.

اشتراکگذاری اطلاعات واکنش رویداد ICS :

اطلاعات تاکتیکی، استراتژیک و عملیاتی مرتبط با تهدیدات و درسهای امنیت سایبری را به اشتراک بگذارید که ممکن است برای دفاع در جامعه بزرگتر ICS و زیرساختهای حیاتی مفید باشد.

تفاوت بین OT، ICS، SCADA و DCS چیست؟

هر روز، چندین فناوری در پسزمینه کار میکنند تا زندگی مدرن را ممکن کنند. دو مورد از مهمترین نمونه ها شامل فناوری اطلاعات (IT) و فناوری عملیاتی (OT) است. در حالی که بسیاری از ما فناوری اطلاعات را به عنوان اصطلاحی می شناسیم که به طور گسترده محاسبات دیجیتال را در بر می گیرد، در مورد OT چطور درک OT ممکن است دشوار باشد، اما این تنها به این دلیل است که اکثر ما از نامگذاری بی اطلاع هستیم. در زمانهای اخیر، تحولات هیجانانگیزی باعث همگرایی بین OT و IT شده است که پیامدهای بزرگی برای فناوری و صنعت دارد.

تفاوت امنیت IT و OT در ICS چیست؟

تفاوت امنیت IT و OT در سیستمهای کنترل صنعتی (ICS) یکی از مباحث کلیدی و حساس است که درک درست آن برای حفاظت از زیرساختهای صنعتی بسیار حیاتی است. این دو حوزه با وجود شباهتهای اولیه در نیاز به امنیت، اهداف، روشها و اولویتهای کاملاً متفاوتی دارند که در ادامه بهطور مفصل بررسی میشود.

امنیت IT

1. هدف اصلی امنیت

امنیت در IT عمدتاً بر محرمانگی (Confidentiality)، یکپارچگی (Integrity) و دسترسپذیری (Availability) دادهها تمرکز دارد. این سه اصل، معروف به مدل CIA، بنیان امنیت اطلاعات در شبکههای IT است. در اینجا تمرکز اصلی بر حفاظت از دادههای حساس کاربران، جلوگیری از نفوذهای سایبری، و تضمین در دسترس بودن خدمات آنلاین و نرمافزارها است.

2. تعامل با سیستمهای فیزیکی

شبکههای IT بهطور کلی با دادهها و اطلاعات مجازی سروکار دارند. در این شبکهها، سختافزارهایی مانند سرورها، روترها و رایانهها وظیفه پردازش و انتقال داده را دارند، اما این سیستمها بهطور مستقیم با تجهیزات فیزیکی در تعامل نیستند. خرابی یا هک شدن یک سیستم IT ممکن است موجب از دست رفتن اطلاعات یا مختل شدن خدمات اینترنتی شود، اما بهندرت تأثیر مستقیم فیزیکی دارد.

3. مدیریت ریسک و اولویتها

در IT، حفاظت از دادههای مشتریان، محرمانگی اطلاعات و جلوگیری از نقضهای امنیتی بر پایه حریم خصوصی افراد یا حفاظت از دادههای تجاری بسیار مهم است. ریسک در این حوزه به شکل نفوذ سایبری، سرقت اطلاعات، و نقض محرمانگی است. بنابراین، بسیاری از تلاشهای امنیتی در IT بر محافظت از دادهها و اطمینان از عدم دسترسی افراد غیرمجاز به آن متمرکز است.

4. چرخه بروزرسانی و پچهای امنیتی

در دنیای IT، بروزرسانیهای منظم نرمافزار و نصب پچهای امنیتی بهعنوان یکی از اصول اولیه برای حفظ امنیت سیستمها شناخته میشود. چرخههای بهروزرسانی معمولاً سریع و متناوب است و سازمانها میتوانند بهطور دورهای پچهای امنیتی را برای برطرف کردن آسیبپذیریها اعمال کنند. در نتیجه، سیستمها میتوانند با ریسکهای کمتر و کارایی بالاتر به کار خود ادامه دهند.

5. روشهای نظارت و کنترل

در IT، شبکهها و سیستمها بهطور معمول از طریق نرمافزارهای نظارتی خودکار، سیستمهای تشخیص نفوذ (IDS/IPS)، و فایروالها بهصورت پیوسته نظارت میشوند. این سیستمها بهطور سریع میتوانند نفوذها و تهدیدات را شناسایی و اقدامات مقابلهای را انجام دهند.

6. تفاوت در معماری شبکه و پروتکلهای ارتباطی

در سیستمهای IT، پروتکلهای رایج شامل TCP/IP، HTTP، و HTTPS است و معماری شبکهها عموماً مبتنی بر مدلهای لایهای مانند مدل OSI است. این شبکهها انعطافپذیرتر بوده و با تکنولوژیهای امنیتی مدرن مانند رمزگذاری و تأیید هویت، ادغام شدهاند.

امنیت OT

1. هدف اصلی امنیت

در مقابل، در OT، دسترسپذیری (Availability) و ایمنی (Safety) اولویت اول را دارند. در شبکههای OT، اختلال در دسترس بودن سیستم میتواند منجر به توقف عملیات حیاتی یا حتی ایجاد خطرات فیزیکی شود. از اینرو، قطع عملکرد یک خط تولید یا یک سیستم کنترل میتواند منجر به خسارتهای جانی یا مالی شدید شود.

2. تعامل با سیستمهای فیزیکی

در مقابل، OT با سیستمهای فیزیکی مانند سنسورها، کنترلرها، موتورها، و ماشینآلات صنعتی تعامل دارد. شبکههای OT به مدیریت و کنترل فرآیندهای صنعتی در زمان واقعی (real-time) میپردازند. هرگونه نقص در عملکرد OT میتواند مستقیماً به تجهیزات فیزیکی آسیب برساند یا فرآیندهای تولیدی را مختل کند. به عنوان مثال، یک اختلال در سیستم کنترل یک نیروگاه میتواند باعث خرابیهای فاجعهبار فیزیکی شود.

3. مدیریت ریسک و اولویتها

در OT، ایمنی فرآیندها و پایداری تجهیزات اولویت بالاتری دارد. ریسکها در این حوزه شامل قطع عملیات تولیدی، خسارتهای فیزیکی به تجهیزات و خطرات ایمنی برای کارکنان است. برای سیستمهای OT، خرابی تجهیزات یا تغییر در فرآیندهای کنترل ممکن است منجر به آسیبهای جدی فیزیکی شود، بنابراین رویکردهای مدیریت ریسک در OT بر جلوگیری از اختلالات و اطمینان از پایداری سیستمها متمرکز است.

4. چرخه بروزرسانی و پچهای امنیتی

در مقابل، سیستمهای OT معمولاً دارای تجهیزات قدیمیتری هستند که بهروزرسانی آنها پرتنش و پرریسک است. بسیاری از سیستمهای کنترل صنعتی باید ۲۴ ساعته و بدون توقف کار کنند، بنابراین نصب پچهای امنیتی یا بهروزرسانی سیستمها ممکن است به قطعی عملیات منجر شود، که برای صنایع حساس غیرقابل قبول است. به همین دلیل، چرخه بروزرسانی در OT بسیار کندتر است و بسیاری از تجهیزات قدیمی بدون امکان بهروزرسانی امنیتی باقی میمانند.

5. روشهای نظارت و کنترل

در شبکههای OT، نظارت و کنترل از حساسیت بالاتری برخوردار است. بسیاری از سیستمهای OT به زمان واقعی (Real-Time) وابسته هستند و هرگونه تأخیر در تشخیص و پاسخ به تهدیدات میتواند پیامدهای جدی داشته باشد. در OT از کنترلهای فیزیکی و سختافزارهای امنیتی صنعتی مانند فایروالهای تخصصی برای تفکیک شبکههای IT و OT استفاده میشود. همچنین برخی از سیستمهای OT هنوز فاقد نظارت و محافظت کامل در برابر تهدیدات سایبری هستند، زیرا این سیستمها در ابتدا برای امنیت سایبری طراحی نشدهاند.

6. تفاوت در معماری شبکه و پروتکلهای ارتباطی

در مقابل، شبکههای OT از پروتکلهای خاص صنعت مانند Modbus، DNP3 و Profibus استفاده میکنند که برای ارتباطات زمان واقعی و کنترل فرآیندها طراحی شدهاند. این پروتکلها در گذشته برای محیطهای بسته و غیرمتصل به اینترنت توسعه یافته بودند و به همین دلیل، بسیاری از آنها امنیت داخلی مناسبی ندارند و در برابر حملات سایبری آسیبپذیرتر هستند.

امنیت IT و OT در سیستمهای کنترل صنعتی (ICS) تفاوتهای زیادی دارند که از طبیعت متفاوت این دو حوزه نشأت میگیرد. امنیت IT بهطور سنتی بیشتر بر محافظت از دادهها و سرویسهای دیجیتال متمرکز است، در حالی که امنیت OT به حفظ دسترسپذیری و ایمنی فیزیکی فرآیندهای صنعتی وابسته است. با توجه به افزایش تهدیدات سایبری علیه زیرساختهای صنعتی، ادغام روشهای امنیتی مدرن در OT و بهینهسازی امنیت شبکههای ICS ضروری است.

آسیب پذیری های محیطی شبکه

هیچ محیط امنیتی شبکه تعریف نشده است

فایروال ها وجود ندارند یا به درستی پیکربندی نشده اند

شبکه های کنترل ICS که برای ترافیک غیر کنترلی استفاده می شوند، به عنوان مثال. وبگردی و ایمیل

خدمات شبکه کنترل در داخل شبکه کنترل ICS نیستند، به عنوان مثال. DNS، DHCP توسط شبکه های کنترل استفاده می شود اما اغلب در شبکه شرکتی نصب می شوند

شرکت انتقال اطلاعات آیریک، پیش و بیش از هر چیز خود را متعهد به صداقت در مشاوره ها و کیفیت در پروژه های اجرایی خود می داند. این تنها رمز موفقیت یک دهه فعالیت اجرایی ماست که موجب شده در تمامی فراز و نشیب های بازار همچنان پایدار و قوی تر از پیش باشیم.

امنیت سایبری در محیط های OT

امنیت سایبری در محیطهای OT (فناوری عملیاتی) به حفاظت از سیستمهای کنترلی صنعتی، تجهیزات و زیرساختهایی اشاره دارد که فرآیندهای فیزیکی مانند تولید، توزیع انرژی، و مدیریت آب را کنترل میکنند. محیطهای OT شامل سیستمهایی مانند ICS (سیستمهای کنترلی صنعتی)، SCADA، و PLC هستند که اغلب به دلیل اتصال روزافزون به شبکههای IT، در معرض تهدیدات سایبری قرار دارند. برخلاف محیطهای IT که تمرکز بر داده و اطلاعات است، امنیت سایبری در محیطهای OT بر حفظ تداوم عملیات، ایمنی تجهیزات، و جلوگیری از اختلالات فیزیکی تمرکز دارد. حملات سایبری به OT میتوانند منجر به توقف تولید، آسیب به تجهیزات، یا حتی خطرات جانی شوند، مانند آنچه در حمله استاکسنت به تأسیسات هستهای مشاهده شد.

برای تقویت امنیت سایبری در محیطهای OT، سازمانها باید رویکردهای جامعی را پیادهسازی کنند. این اقدامات شامل موارد زیر است:

-

جداسازی شبکه: استفاده از فایروالها و شبکههای مجزا برای کاهش دسترسی غیرمجاز.

-

نظارت و پایش مداوم: شناسایی فعالیتهای مشکوک با ابزارهای تشخیص نفوذ.

-

مدیریت آسیبپذیریها: بهروزرسانی منظم سیستمها و رفع آسیبپذیریهای شناختهشده.

-

آموزش کارکنان: افزایش آگاهی درباره تهدیدات سایبری مانند فیشینگ.

بسیاری از سیستمهای OT از تجهیزات قدیمی استفاده میکنند که فاقد ویژگیهای امنیتی مدرن هستند، بنابراین استفاده از استانداردهایی مانند IEC 62443 و پیادهسازی راهحلهای امنیتی خاص OT ضروری است. ادغام فناوریهای IT و OT نیز نیازمند هماهنگی دقیق است تا ریسکهای امنیتی کاهش یابد و عملیات بدون وقفه ادامه یابد.

منبع: sans.org

تلفن تماس جهت دریافت خدمات پشتیبانی از کارشناسان شبکه آیریک

021-91009908